Port-knocking mit HA-Proxy

infrastructure howtoEinfaches port-knocking Setup unter Verwendung von sticky-sessions in HA-Proxy

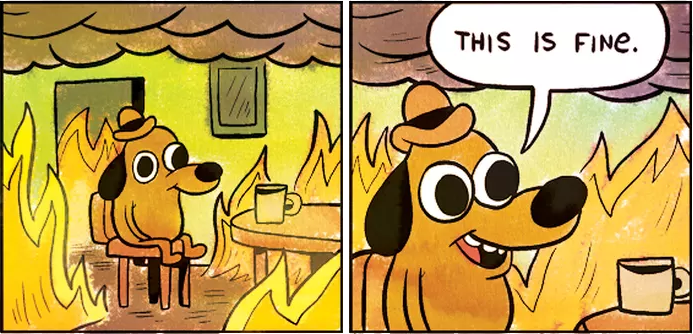

Diesen Artikel beginne ich direkt einmal mit einer Warnung:

Selbstverständlich bietet port-knocking keinen echten Schutz vor einem Angriff. Hiermit verschleierte Dienste sollten immer noch durch übliche weitere Faktoren wie z.B. Authentifikation und rate-limiting geschützt werden!

Aber nachdem ich mich ja unter anderem hier bereits als großen Freund der port-knocking Methode bekannt habe, folgt nun eine kleine Anleitung, wie man mit Hilfe von sticky-sessions unter HA-Proxy, Zugang zu versteckten backends freigeben kann.